Windows 10, hoe kom je er op?

Windows 10, Azure AD Join en BYO

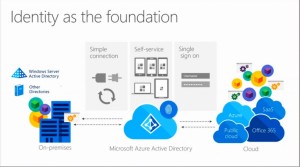

Met de komst van Windows 10 zijn er meerdere opties om toegang te verkrijgen tot cloud diensten en/of on-premises diensten met een Single Sign-On (SSO, in de varianten "één gebruikersnaam en wachtwoord" en "één keer inloggen") ervaring. Er zijn nieuwe mogelijkheden om mobiele werkplekken en Bring Your Own (BYO) optimaal te ondersteunen, waaronder de nieuwe Azure AD Join optie. Maar wat doet nu wat? Wat is de beste keuze? Veel opties, veel antwoorden en het makkelijkste antwoord is: "het ligt er aan". Toch probeer ik wat duidelijkheid te scheppen in deze blog post.

Wat doen we al?

Traditioneel koppelen we een Windows machine aan het domein. Dit levert, naast de nodige controle door middel van policies, voor de gebruiker SSO naar de meeste on-premises applicaties (in ieder geval alle Microsoft producten). Om SSO naar (Azure AD ontsloten) cloud applicaties te krijgen kun je gebruik maken van synchronisatie van accounts en/of passwords al dan niet gecombineerd met ADFS voor een "full" ("één gebruikersnaam en wachtwoord" en "één keer inloggen") SSO ervaring. We vertrouwen de computer en het account on-premises, en alleen het account in de cloud.

Workplace Join

In Windows 8/8.1 kregen we al de mogelijkheid om, na het inloggen met je Microsoft Account (MSA, je persoonlijke MS account die je ook voor Hotmail gebruikt bijvoorbeeld), een Workplace Join te doen om een "soort van" domain join uit te voeren waarbij er een computer(achtig) object werd aangemaakt in Active Directory. Dit moest door middel van een combinatie van o.a. Windows Server 2012 en ADFS ingericht worden. Later kon dit ook nog eens met minder configuratie (en op meer OS platformen zoals Android) door gebruik te maken van Azure AD Workplace Join. Door middel van de Azure Device Registration Service werd het computerobject in Azure AD geplaatst en vervolgens teruggeschreven naar de on-premises AD.

Maar wat had je hier aan? Je kon dan het device ook authentiseren en op basis hiervan voorwaardelijke toegang (conditional access, ofwel het vereisen van bepaalde zaken voordat toegang verleend wordt, denk hierbij aan het vereisen van een aanvullende vorm van authenticatie, het geregistreerd zijn van een computer account en/of het aanwezig zijn van beheer/beleidsinstellingen) tot on-premises (web) applicaties in te richten, single sign-on met ADFS - en indien een Modern app ADAL gebaseerde authenticatie tegen AD ondersteunde kon je eveneens SSO verkrijgen. Theoretisch mogelijkheden dus om je on-premises applicaties SSO te ontsluiten voor BYO apparaten. Maar ook voor applicaties ontsloten via Azure AD heb je hiermee een mogelijkheid om naast het account ook het apparaat te vertrouwen (of juist niet...).

Oh ja, Workplace Join kan ook nog eens in combinatie met Intune zodat je na een Workplace Join ook Mobile Device Management (MDM) policies kunt sturen. Dus waarom Workplace Join? SSO, conditional access en MDM.

Windows 10

Met de komst van Windows 10 zijn er een aantal opties bijgekomen. De Workplace Join bestaat eigenlijk nog steeds maar in een iets gewijzigde vorm. Hiernaast is het mogelijk geworden om een Azure AD join uit te voeren. Hieronder een overzicht van de mogelijkheden in Windows 10:

- Add a Work Account

De eerste en meest eenvoudige optie is het toevoegen van je Work (Azure AD) account nadat je bent ingelogd met je MSA. Dit levert, voor bedrijven die uitsluitend gebruik maken van Azure AD ontsloten applicaties (zoals Office 365 maar ook on-premises applicaties die SSO krijgen langs Azure Application Proxy), een best goede Single Sign-On ervaring op. Kom je op een pagina met "privé" diensten zoals OneDrive, wordt je aangemeld met je MSA. Kom je op OneDrive for Business... juist. Werkt goed en zo ervaar ik zelf ook een prima Single Sign-On ervaring. Mijn settings (passwords, wi-fi etc.) worden in mijn MSA opgeslagen. De overige settings, behorende bij zakelijke resources, worden langs het Azure AD account geroamed. Workplace Join met aanvullend dus gebruik van het Azure AD account voor het roamen van settings.

- Connect to a Workplace

Dit kan nog gecombineerd worden met "Connect to a Workplace" voor (mobile device) management en conditional access (en/of company store toegang voor self service applicaties installeren) - Intune dus. Nadeel, als je wachtwoord wijzigt online moet je dit dus even bijwerken.

Mijn inziens is de combinatie van deze twee zaken een gebruiksvriendelijke methode om in een BYO scenario een aantal policies te kunnen zetten en mogelijk conditional access te realiseren - ik denk een prima optie voor bedrijven die op Windows 8(.1) hier al op geïnvesteerd hadden en ook nog steeds een oplossing voor de meeste (W8/W10) BYO scenario's. Het is wel een scenario wat het beste werkt indien het gros van de applicaties voor de gebruiker cloud-based is.

- Azure AD Join

De andere nieuwe optie is Azure AD join. Door het koppelen van je Windows 10 machine krijg je SSO naar Azure AD ontsloten diensten (wederom zoals Office 365 maar ook on-premises applicaties die SSO krijgen langs Azure Application Proxy). Je hoeft dus niet nog een keer in te loggen (en je hebt geen ADFS nodig) nadat je bent aangemeld op Windows - met je Work (Azure AD) account. Je kunt ook (precies andersom dan maar functioneel soortgelijk aan de vorige optie) je MSA toevoegen zodat je SSO hebt naar "Privé" Microsoft diensten. Een tweede voordeel is dat het computer account meteen geregistreerd staat in Azure AD (voor conditional access doeleinden bijvoorbeeld) en dat het "enrollment" in bijvoorbeeld Intune ook meteen geregeld kan worden. Hiermee zijn zaken zoals password changes, MFA (Multi-Factor Authentication) en SSPR (self-service password reset) ook netjes, geïntegreerd, geregeld. Dit zie je eigenlijk ook meteen tijdens de OOB (Out of the Box) ervaring als je een gloednieuwe Windows 10 Pro of Enterprise installatie in gebruik neemt. Als je dit nog niet gedaan hebt zullen er vragen gesteld worden om MFA en SSPR te configureren. Last but not least: je settings zullen langs je Azure AD account roamen.

- Domain Join

De laatste, reeds bestaande, optie is domain join. Niets nieuws, maar zoals te lezen in dit artikel https://technet.microsoft.com/en-us/library/mt126178.aspx kun je straks het AD joined computer account syncen naar Azure AD. Klinkt als een sterk verhaal, "best of both worlds" zoals in het artikel genoemd wordt maar specifiek benoemd als mogelijkheid in Windows Server 2016 - nog even wachten dus. Het is, net zoals in Windows 8(.1), mogelijk om je persoonlijke MSA toe te voegen.

Scenario's

Om een lang verhaal kort te maken zie ik de volgende scenario's hiermee mogelijk worden:

- Windows 10 BYO apparaten:

Work account toevoegen gecombineerd met MDM enrollment óf Azure AD Join met MDM enrollment. In dit scenario kunnen Windows 10 Professional apparaten gebruikt worden op 2 verschillende manieren. Beide manieren bieden SSO en beheer van het apparaat. De Azure AD Join methode heeft als voordeel dat er geen Microsoft account nodig is en biedt een betere ervaring bij ingebruikname van het apparat. Ook "Cloud Only" wordt hier een mogelijkheid! - Windows 10 corporate owned device:

Azure AD join+auto MDM enrollment indien alle apps Azure AD ontsloten zijn óf Domain join+auto Azure AD join.

In dit scenario kunnen Windows 10 Enterprise apparaten gebruikt worden. Het apparaat kan door de gebruiker zelf ingericht worden (OOB) waarbij deze aan Azure AD gekoppeld wordt. Dit werkt natuurlijk het beste als het een persoonlijk apparaat is (dus niet gedeeld). Gedeelde apparaten (zoals vaste werkstations) worden door IT aan het domein gekoppeld (en aan Azure AD). - Andere apparaten:

Workplace join+MDM enrollment. Dit scenario voorziet in het verzorgen van extra beheermogelijkheden en ook SSO voor apparaten zoals smartphones en tablets maar ook Windows 8.1 machines.

Wat overigens voor alle Windows 10 (Pro/Enterprise) apparaten mogelijk is, is het toevoegen van een zogenoemd "Work Package". Hierdoor wordt het mogelijk om bijvoorbeeld een Windows 10 Professional installatie indien gewenst te upgraden naar Windows 10 Enterprise, te voorzien van programma's en configuratie - allemaal vanuit de OOB ervaring dus bij de ingebruikname van het apparaat. Dit betekent een aanzienlijke verschuiving ten opzichte van de huidige methoden waarbij een apparaat veelal voorzien wordt van een bedrijfsspecifieke installatie.

Conclusie

Door de nieuwe mogelijkheden van Windows 10 wordt het steeds makkelijker om bij het gebruik van Cloud diensten een uitstekende gebruikerservaring te bieden. Ook in BYO scenario's is hierbij een goede balans te vinden tussen beheer en gebruiksvriendelijkheid. Zoals altijd is het wel zaak om hier van te voren eens goed over na te denken. Welke oplossing de beste is, hangt met name af van de manier van werken van de gebruiker - waarbij we natuurlijk het beschermen van bedrijfsinformatie niet uit het oog verliezen.

Meer weten? Neem contact op met Wortell voor de mogelijkheden voor een Windows 10 Enterprise Check-In.